Configuración y Seguridad

Capa Física

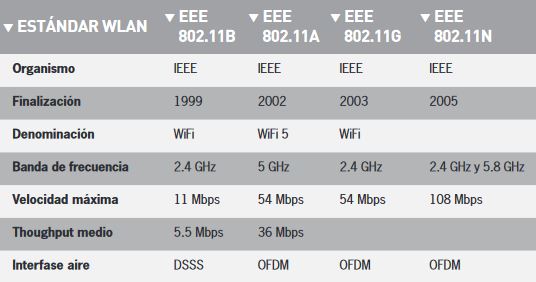

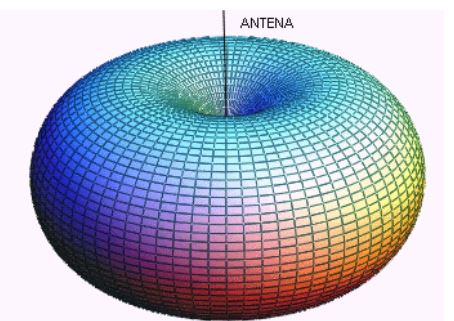

Seleccionamos el NÚMERO DE CANAL que vamos a utilizar. Implica fijar la gama de frecuencias (GHz) en que opera el dispositivo. Es recomendable utilizar los canales que estén libre en la zona de instalación, evitando la superposición de señales. La regulación de la potencia de transmisión permite obtener mayor o menor cobertura, estando regulada en 100 mW (20dBm).

Capa de Enlace

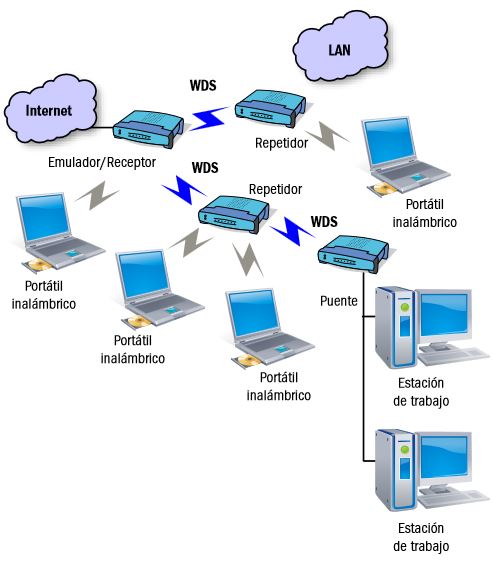

En esta capa se configuran: los modos de operación, SSID el filtrado MAC y la encriptación WEP, WPA/WPA2 y WDS.

Capa de Red

Estrictamente hablando, la capa de red no es parte de las redes inalámbricas de comunicación. Sin embargo, algunos puntos de acceso no son transparentes y tienen funciones extra, como enrutamientos y enmascaramiento (NAT). Las opciones a tener en cuenta en un AP son: dirección IP, Máscara de red, Gataway, DNS.

Capa de Aplicación

Nuestro punto de acceso viene con una contraseña por defecto que protege las configuraciones del dispositivo cuando intentamos ingresar a través de la Web. Esta contraseña de administrador que viene en la configuración original es normalmente la misma (user:admin, pwd:admin) por lo que, se recomienda cambiarla inmediatamente por otra que sea más segura.

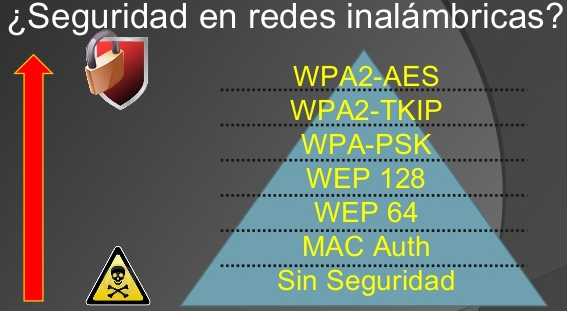

Seguridad Inalámbrica

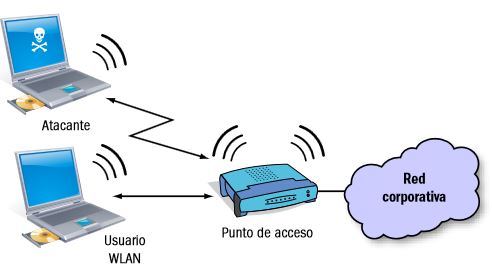

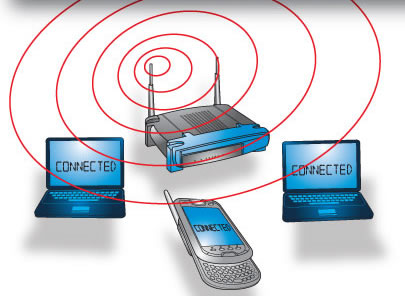

El uso del aire como medio para transmitir información mediante la propagación de ondas electromagnéticas deja al descubierto nuevos riesgos de seguridad. Además de esto, existen otros riesgos derivados como el ataque a la red por inserción de un usuario no autorizado o haciendo uso de un punto de acceso ilegal más potente que capte los clientes, en lugar del punto de acceso legítimo. De este modo se estaría interceptando la red inalámbrica.

También es posible crear interferencias y una más que posible caída o denegación del servicio con solo introducir un dispositivo que emita ondas de radio en la misma frecuencia de trabajo de nuestra red.

Atributos de seguridad

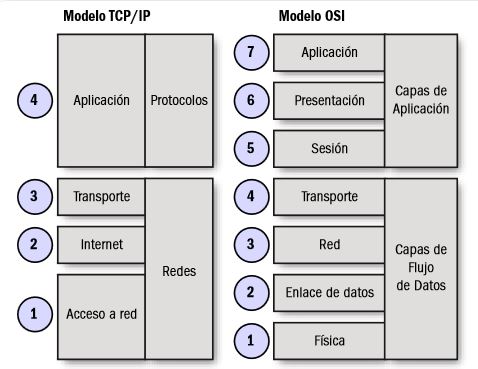

Cuando hablamos de seguridad inalámbrica, recordemos que solamente estamos examinando los mecanismos de seguridad en la capas 1 y 2, o sea, el nivel de Enlace. Otros mecanismos de seguridad de nivel 3 y superiores son parte de la seguridad implementada en las capas de Red o Aplicación.

Evadir la seguridad WEP

Para saltear la seguridad WEP se usan programas llamados Packet Sniffers y un crackeador WEP. El procedimiento consiste en capturar una cantidad determinada de paquetes en la red y luego, mediante el crakeador, romper el cifrado de la red. Un key cracker es un programa basado en matemáticas estadísticas que procesa paquetes capturados para descifrar la clave WEP.

Evitar difundir la SSID

Existe una variación del esquema de autenticación abierta llamada Red cerrada (CNAC Closed Network Access Control). Las redes cerradas se diferencian del estándar 802.11b en que el punto de acceso no difunde periódicamente las llamadas Tramas Baliza (Beacom Frames). De esta forma, evitamos la publicación de la SSID. Ello implica que los clientes de la red inalámbrica necesitarán saber de manera previa qué SSID tiene que asociar con un punto de acceso.

Filtrar direcciones MAC

Conocido como Filtrado por MAC o Listas de control de acceso ACL (Access Control List), es un método mediante el cual solo se permite unirse a la red a aquellas direcciones físicas que estén dadas de alta en una lista de direcciones permitidas (Listas blancas). Debemos saber que la otra realidad es que las direcciones MAC en casi cualquier red inalámbrica puede ser fácilmente modificada o clonada por usuarios que posean un nivel de conocimiento avanzado.

Portal cautivo

También llamado portal captivo, es un software o hardware en una red que tiene como objetivo vigilar el tráfico HTTP. Además, obliga a los usuarios de la red a pasar por una página web especial si es que quieren navegar por Internet. En una red donde la autenticación se realiza mediante este sistema, a los clientes se les permite asociarse a un punto de acceso (sin autenticación inalámbrica) y obtener una dirección IP por DHCP. Cuando el cliente tiene la IP, todas las solicitudes HTTP se capturan y se envían al portal cautivo.

Los portales cautivo se usan, sobre todo, en lugares con redes públicas (centros de enseñanza, hospitales, etc). El objetivo es mostrar un mensaje de bienvenida y, además, informar las condiciones de acceso. Podemos montar nuestro propio portal cautivo para Windows. Una posible solución es con FirstSpot.

Las 6 amenazas más comunes

1.- Ataque de intromisión: es cuando alguien abre archivos en nuestro PC hasta encontrar algo de interés, sin autorización.

2.- Ataque de espionaje en líneas: se da cuando alguien escucha la conversación y no está invitado. Prácticas como el Wardriving método de detección de una red inalámbrica.

3.- Ataque de intercepción:se desvía la información hacia otro punto que no sea el destinatario.

4.- Ataque de modificación: en este ataque se altera la información que se encuentra en PCs o en bases de datos.

5.- Ataque de denegación de servicios: este ataque se procede a negar el uso de los recursos de la red a los usuarios que se conectan de modo legítimo.

6.- Ataque de suplantación: este tipo de ataque se dedica a dar información falsa, a negar transacciones y/o hacerse pasar por otro usuario conocido. El uso de portales falsos en sitios de bancos donde las personas ingresan, los datos de tarjetas.